الحاسبات الكمية ستجعل طرق التشفير الحالية شيئًا من الماضي. ولكن ماذا سيحدث بعد ذلك؟

في سطور

- الحاسبات التقليدية غير مؤهلة لفك أساليب التشفير التي تعتمد على أرقام أولية كبيرة، والتي تمثل جوهر تعاملات التجارة الإلكترونية والاتصالات.

- الحاسبات الكمية قادرة على فك أساليب التشفير من خلال استغلال القواعد الغريبة التي تحكم عالم ما دون الذرات وتجربة كل الحلول لشفرة معينة في وقت متزامن.

- لم يستطع أحد بناء حاسب كمي كامل الوظائف، ولكن الباحثين في الجهات الأكاديمية، والحكومية، والشركات الخاصة لا يكفون عن المحاولة؛ وبعض الخبراء يتوقع النجاح في بناء حاسب كمي خلال 10 سنوات فقط.

- يسابق الباحثون الزمن لإتقان وتشغيل تكنولوجيا التشفير الكمي، والتي تستغل الشك الكمي في إنشاء شفرات لا يمكن كسرها أو اختراقها.

في عصر يوم مشرق من أيام أكتوبر عام 1979، اكتشف عالِمان حلًّا لمشكل

في عصر يوم مشرق من أيام أكتوبر عام 1979، اكتشف عالِمان حلًّا لمشكلة لم تظهر بعد بينما كانا يستمتعان بوقتهما على أحد الشواطئ في سان خوان في بورتوريكو. كان جيليز براسارد -الحاصل لتوه على شهادة الدكتوراة من جامعة كورنيل- يغمر نفسه في مياه الكاريبي الساخنة عندما سبح شخص غريب داكن الشعر نحوه ثم شرع يتحدث حول طريقة لصناعة عملة لا يمكن تزييفها. وكانت الطريقة -التي اخترعها قبل ذلك بعدة سنوات أحد خريجي جامعة كولومبيا، ويُدعى ستيفن ويزنر- تتضمن دمج فوتونات (جزيئات الضوء) في الأوراق النقدية. وبحكم قوانين ميكانيكا الكم، فإن أية محاولة لقياس الفوتونات أو نسخها ستؤدي على الفور إلى تغيير خصائصها. كانت لكل ورقة نقدية سلسلتها الخاصة من الفوتونات ورقم كمي مسلسل لا يمكن نسخه على الإطلاق.

يتذكر براسارد -والذي أصبح الآن أستاذًا لعلوم الإعلام في جامعة مونتريال- ذلك الموقف قائلًا: “لقد اندهشت بالطبع، ولكني أصغيت إليه في أدب”. لقد تحولت تلك المحادثة، على حد قوله، إلى خبرة غيرت حياة كليهما. لم يكن الشخص الغريب داكن الشعر سوى تشارلز بينيت، باحث الفيزياء في شركة آي بي إم. وقد تعرف بينيت على براسارد في أثناء مؤتمر حضره كلاهما من قبل. ورغم أن فكرة عملات نقدية برقم كمي أثارت فضولهما وإعجابهما، فإنهما كانا يعلمان أنها غير ممكنة من الناحية التقنية؛ فلا يعلم أحد حتى الآن كيف يمكن التقاط الفوتونات وإيقاف حركتها وتخزينها في قطعة من الورق؛ فجزيئات الضوء في نهاية الأمر تميل إلى الحركة بسرعة فائقة.

يواصل براسارد حديثه قائلًا: “لقد تقدمنا علميًّا كثيرًا الآن، ولكننا لم نقترب بأي حال من الأحوال من الوصول إلى أي تقنية عملية تجعل من الممكن إنتاج عملات نقدية كمية، فقد كانت تلك مجرد نقطة بداية للتجربة؛ فهي مثال رائع لفكرة بدت سخيفة تمامًا من الناحية العملية، لكن تبين في الوقت نفسه أنها فكرة جوهرية شديدة الابتكار. ومن هذه المحادثة جاءتنا أنا وتشارلز بينيت فكرة ما يُعرف الآن باسم ‘توزيع المفتاح الكمي‘“.

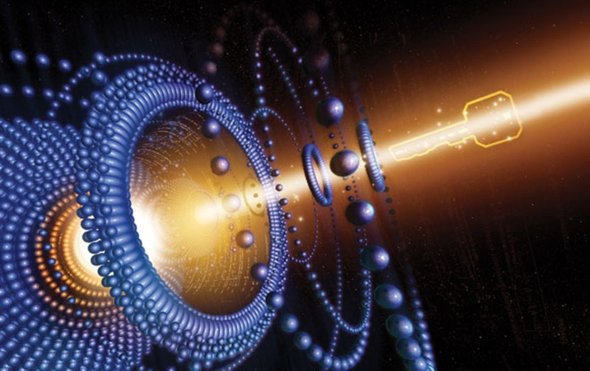

ويشار إلى توزيع المفتاح الكمي Quantum-Key Distribution بالاختصار QKD، وهو عبارة عن أسلوب أو طريقة لتشفير البيانات ونقلها باستخدام فوتونات الضوء. وهي من الناحية النظرية صورة من صور التشفير التي يستحيل تمامًا فك تشفيرها. وبعد ذلك اليوم على الشاطئ، بدأ جيليز براسارد وتشارلز بينيت تعاونًا استمر خمس سنوات، وأسفر عن أول طريقة تشفير في التاريخ لا تعتمد على التعقيد الرياضي، بل على قوانين الفيزياء. وعندما نشر بينيت وبراسارد في النهاية بحثهما في عام 1984، كان قلة من الباحثين فقط هم الذين أخذوا الفكرة على محمل الجد أو انتبهوا لها من الأساس. يقول براسارد عن ذلك: “لقد كانت محاولة هامشية بالنسبة إلى الذين أعاروا انتباههم، بل إني أظن أننا أنفسنا لم نأخذ ما أنجزناه على محمل الجد أيضًا”.

لكن الحال تبدل الآن. فقبل ثلاثين عامًا، لم يستخدم تقنية التشفير أحدٌ خارج دائرة وكالات الاستخبارات الحكومية، أما الآن، فقد أضحت تقنيةً أساسية للمعاملات عبر شبكة الإنترنت. فعندما يُدخِل أحدهم كلمة مرور أو رقم بطاقة الائتمان على أي موقع إلكتروني، تعمل برامج متطورة مدمجة بكل متصفحات الشبكة في الخفاء للحفاظ على سلامة هذه المعلومات من لصوص الإنترنت. وكما يقول فاديم ماكاروف -باحث في معهد الحوسبة الكمية في جامعة ووترلو في أونتاريو-: “إنها تكنولوجيا يحتاجها الجميع، لكن لا يدرك وجودها أحد. إنها فقط تعمل في صمت”.

لكن ذلك الوضع قد لا يستمر طويلًا. فمن المحتمل أن تصبح كل طريقة تشفير مستخدمة في الوقت الحالي عتيقة مع حلول الحاسبات الكمية التي ستستطيع فك تشفير الرموز الطويلة التي تحمل كل شيء بدءًا من عمليات الشراء في موقع أمازون إلى شبكات الكهرباء والطاقة العامة. ورغم أنه لم يتمكن أحد من بناء حاسب كمي كامل، لا يكف الباحثون في مختبرات الجامعات، والشركات، والهيئات الحكومية حول العالم عن المحاولة. ومن ضمن المستندات التي سربها إدوارد سنودن وثيقة تصف مشروعًا سريًّا في وكالة الأمن القومي الأمريكية يسمى “اختراق الأهداف الصعبة”، وهو عبارة عن مشروع بميزانية 79.7 مليون دولار يهدف لبناء حاسب كمي. يقول راي نيويل -عالِم الفيزياء في مختبر لوس ألاموس الوطني-: “من الصعب أن نجزم بأي قدر من الثقة أنه لن يكون هناك حاسب كمي خلال 10 أو 15 عامًا من الآن”.

وحينما يعمل أول حاسب كمي، هذا إذا وُجد من الأساس، ستكون الوسيلة الوحيدة لمجابهة قواه الخارقة في فك الشفرات هي صورة أخرى من أعاجيب تكنولوجيا الحوسبة الكمية، ألا وهي تقنية تشفير شبكية تعتمد على النظرية التي ابتكرها بينيت وبراسارد قبل 32 عامًا مضت. وقد تبين أن التشفير الكمي -وهي طريقة لتشفير المعلومات المنقولة باستخدام الخصائص الغريبة لجزيئات فردية من الضوء- أقل صعوبة من بناء حاسب كمي. وتسير بعض المشاريع الصغيرة للتشفير الكمي على قدم وساق بالفعل، ولكن ثمة مشكلة واحدة فقط؛ إذ سيستغرق إحلال التشفير الكمي محل نظم التشفير الحالية في العالم وقتًا أطول مما يستغرقه بناء حاسبات كمية. يقول نيول: “إذا كنا نعتقد أن هذه المشكلة ستنشأ في غضون 10 إلى 15 سنة، فإننا في أمَسِّ الحاجة إلى إيجاد الحل من الأمس! بل إننا على الأرجح متأخرون للغاية بالفعل”.

خلف ضغطات الماوس السهلة ولمسات الشاشة التي نقوم بها بلا عناء على مواقع التجارة، تقف مجموعة من الدعائم الرياضية الخفية التي لا تخلو من النظام والأناقة رغم ما فيها من تعقيد. تتخذ هذه الدعائم صورتين: التشفير المتماثل symmetric encryption الذي يُستخدم فيه مفتاح سري واحد في تشفير البيانات وفك تشفيرها، والتشفير اللامتماثل asymmetric encryption الذي يُستخدم فيه مفتاح لتشفير الرسالة ومفتاح آخر لفك تشفيرها. ويتطب كل تبادل للمعلومات الآمنة على الإنترنت استخدام كلتا الطريقتين.

يبدأ الاتصال العادي بين حاسب المستخدم وخادم الويب في موقع المتجر الإلكتروني بإنشاء مفتاح متماثل يتشارك فيه المستهلك والتاجر عبر الإنترنت لتشفير أرقام بطاقات الائتمان وغيرها من المعلومات الخاصة. ومفتاح التشفير عبارة عن مجموعة من التعليمات لكيفية تشفير البيانات. وقد يتضمن مفتاح التشفير بالغ البساطة على سبيل المثال ضرب كل رقم في بطاقة الائتمان في 3، لكن مفاتيح التشفير الفعلية في حقيقة الأمر شديدة التعقيد من الناحية الرياضية. فعندما يشتري المستهلك شيئًا عبر الإنترنت، يرسل متصفح حاسبه مفتاحًا إلى الحاسب الخادم في المتجر الإلكتروني. ولكن ما مدى الحفاظ على خصوصية المفتاح نفسه في أثناء هذا التبادل الأولي؟ هنا يأتي دور الطبقة الثلاثية من الحماية والتأمين، والمتمثلة في التشفير اللامتماثل الذي يشفر المفتاح المتماثل.

ويستخدم التشفير اللامتماثل -الذي اخترعته في السبعينيات المخابرات البريطانية وفريق من الباحثين الأكاديميين- مفتاحين مختلفين، أحدهما عام والآخر خاص، وكلاهما ضروري لأي عملية مشفرة. وفي أثناء عملية الشراء عبر الإنترنت، يرسل خادم موقع المتجر الإلكتروني مفتاحًا عامًّا متاحًا لكل أجهزة الكمبيوتر لدى العملاء أو المستخدمين، ويستخدم العملاء هذا المفتاح العام في تشفير مفتاح متماثل يرسله للجهاز الخادم لدى التاجر، الذي يستخدم مفتاحًا خاصًّا لا يمتلكه أحد غيره في فك ذلك التشفير. وما إن تتم مشاركة هذا المفتاح المتماثل بأمان حتى يقوم بتشفير بقية المعاملة التجارية.

ويُشتق المفتاحان العام والخاص المستخدَمان في التشفير اللامتماثل من عوامل ذات أعداد كبيرة للغاية، وتحديدًا الأعداد الأولية أو الصحيحة التي لا تقبل القسمة سوى على نفسها وعلى الواحد فقط. ويتكون المفتاح العام من عدد يتم تكوينه من خلال ضرب رقمين أوليين كبيرين بعضهما ببعض، أما المفتاح الخاص فيتكون من العاملين الأوليين اللذَين يكوِّنان المفتاح العام. حتى الأطفال يمكنهم ضرب رقمين أوليين، أما العملية العكسية، ألا وهي تقسيم الرقم الكبير إلى رقمين أوليين، فهي ترهق أعتى الحاسبات قوة. ويصل طول الأعداد المستخدمة في التشفير اللامتماثل في المعتاد إلى مئات الأرقام. ويشبه العثور على العوامل الأولية لمثل هذا العدد الكبير محاولة فصل الألوان في علبة من الطلاء. يقول نيويل: “مزج الطلاء في غاية السهولة، لكن تفكيك الطلاء وفصله ليس كذلك على الإطلاق”.

وتُعرف أكثر طرق التشفير اللامتماثل شيوعًا باسم آر إس إيه RSA، وهي الأحرف الأولى من أسماء مخترعيها: رون ريفيست، وآدي شامير، وليونارد أدلمان، الذين ابتكروها في أواخر السبعينيات في معهد ماساتشوستس للتكنولوجيا. وتزداد أطوال مفاتيح التشفير باطراد للحفاظ عليها من المخترقين والقراصنة الذين يمتلكون أجهزة كمبيوتر سريعة ومهارات أفضل. وتتطلب المفاتيح الطويلة حاسبات أقوى لكي تستطيع فك تشفيرها. ويصل طول المفاتيح اللامتماثلة إلى 1024 بت، وهو ما لا يكفي لصد الهجمات الإلكترونية في المستقبل حتى مع استبعاد ظهور الحاسبات الكمية.

يقول ريتشارد هيوز، وهو عالِم فيزياء بمختبر لوس ألاموس: “يوصي المعهد الوطني للمعايير والتكنولوجيا باستمرار بترقية أحجام مفاتيح “آر إس إيه” للتشفير إلى 2048 بت. لكن الزيادة في حجم المفاتيح تأتي على حساب الأداء. فذلك التأخير الزمني الذي يثير الضيق عندما تضغط على زر “شراء” ويتجمد كل شيء لمدة لحظة أو لحظتين هو ما يحدث في أثناء تشفير المفاتيح العامة. وكلما زاد حجم المفتاح، طالت فترة التأخير”. المشكلة أن وحدات المعالجة في أجهزتنا لا تتطور بسرعة كافية لمواكبة لوغاريتمات فك التشفير التي تعزز الحاجة إلى زيادة مستمرة في طول مفاتيح التشفير. يقول هيوز: “إن ذلك يدعو إلى القلق لعدة أسباب. فإذا كنت تقوم بتشغيل نظام حوسبة سحابية ينفذ العديد من جلسات المفاتيح العامة في الوقت نفسه، أو إذا كنت ستشغل شيئًا مثل شبكات الطاقة، فإن الأمر لا يحتمل هذا النوع من التأخير”.

حتى الترقية التي ينصح بها المعهد الوطني للمعايير والتكنولوجيا ستصبح عتيقة إذا دخلت الحاسبات الكمية إلى المشهد. يعلق ميشيل موسكا، المؤسس المشارك لمعهد الحوسبة الكمية على مفاتيح “آر إس إيه” القادمة التي يبلغ طولها 2048 بت، قائلًا: “أعتقد أن هناك احتمالات بنسبة 50% أن تستطيع الحاسبات الكمية في المستقبل فك شفرة مفاتيح آر إس إيه -2048 قبل عام 2030”. وتقول دونا دودسون، كبير مستشاري الأمن الإلكتروني بالمعهد الوطني للمعايير والتكنولوجيا: “لقد حققنا بالتأكيد الكثير من الإنجازات والابتكارات في السنوات الخمس الماضية، الأمر الذي جعلنا نجزم بضرورة الاستعداد لاحتمالات ظهور الحاسبات الكمية؛ ونحن نميل إلى الاعتقاد بأن وجودها محتمل للغاية”.

فما سر قوة الحاسب الكمي المرتقب؟ في الحاسب التقليدي، قد تتخذ أي بت من المعلومات قيمة واحدة فقط من اثنتين: إما صفر أو 1. أما الحاسب الكمي فيستفيد من خاصية غريبة من خصائص عالم ما دون الذرات، حيث تتخذ الجزيئات المنفردة عدة حالات متزامنة. وكما هو الحال في فرضية إيروين شرودينجر المعروفة باسم “القطة في الصندوق”، والتي قد تكون حية وميتة في الوقت نفسه حتى يفتح أحدهم الصندوق لإلقاء نظرة، قد يتخذ البت الكمي (qubit/كيوبت) القيمتين 1 وصفر في الوقت نفسه. (من الناحية الفيزيائية، قد يكون البت الكمي إلكترونًا وحيدًا محتجزًا بين حالتي لف مغزلي متزامنتين).

وإذا كان الحاسب الكمي ذا 1000 بت كمي، فإن ذلك يعني احتواءه على 21 ألف حالة كمية محتملة، وهو ما يفوق العدد الإجمالي للجزيئات في الكون. ولا يعني هذا أن الكمبيوتر الكمي يمكنه تخزين كمية لا نهائية من البيانات؛ فأي محاولة لرصد وحدات البت أو ملاحظتها ستجعل كلًّا منها يتخذ قيمة 1000 بت منفردة. ولكن مع البرمجة البارعة، يمكن التحكم في العدد الهائل من حالات البت الكمي الممكنة مع عدم مراقبتها لإجراء العمليات الحسابية التي يستحيل تنفيذها باستخدام الحاسبات التقليدية.

وفي عام 1994، أثبت عالم الرياضيات بيتر شور، والذي كان يعمل حينذاك في مختبرات بيل التابعة لشركة إيه تي آند تي، أن الحاسبات الكمية تستطيع تحليل عوامل الأرقام الكبيرة المستخدمة في تشفير “آر إس إيه” اللامتماثل الذي يحمي تبادل المفاتيح المتماثلة خلال تعاملات الإنترنت. بل إن شور كتب أول برنامج للحاسبات الكمية. وبخلاف الكمبيوتر العادي، حيث تسير العمليات الحسابية بنمط متتالٍ أو متسلسل بمعدل خطوة واحدة كل مرة، ينفذ الكمبيوتر الكمي كل العمليات في وقت متزامن، وهي خاصية استغلها شور. يقول موسكا:

“بإمكان لوغاريتم شور تحطيم شفرة ‘آر إس إيه‘“. ولكن طرق التشفير المتماثل، وأكثرها شيوعًا هو معيار التشفير المتقدم AES الذي اعتمده المعهد الوطني للمعايير والتكنولوجيا في 2001، ستظل عصية على الحاسبات الكمية، وذلك لأن برامج التشفير المتماثل -مثل معيار التشفير المتقدم- لا تستخدم أرقامًا أولية لترميز المفاتيح. وبدلًا من ذلك، تتكون مفاتيح التشفير المتماثل من سلاسل عشوائية من الأصفار والآحاد يصل طولها في الغالب إلى 128 بت، الأمر الذي يعني في المحصلة أننا أمام 2128 اختيارًا مختلفًا للمفاتيح المحتملة على المخترقين تخمينها من خلال ما يصل إلى مليار مليار مليار مليار سلسلة من أرقام المفاتيح. حتى أسرع حاسب في العالم، وهو تيانهي-2 صيني الصنع، والذي يستطيع إنجاز 33.8 كوادريليون (ألف تريليون) عملية حسابية في الثانية، سيحتاج إلى أكثر من تريليون سنة لبحث كل خيارات المفاتيح المحتملة. حتى الحاسبات الكمية لن تنفع القراصنة في فك شفرة مثل هذه الأرقام الضخمة. ولكن مرة أخرى، تُشفّر هذه المفاتيح المتماثلة الهائلة خلال تعاملات الإنترنت باستخدام برامج غير متماثلة مثل “آر إس إيه”، والتي هي عرضة للاختراق باستخدام طريقة تحليل العوامل التي صممها شور في برنامجه.

وحتى ينجح برنامج شور في فك شفرة “آر إس إيه”، ينبغي تشغيله على كمبيوتر كمي ذي قوة معالجة كافية. ويتوقع موسكا في خلال العام المقبل أن تنجح بضعة مختبرات حول العالم في تطوير نظم أولية تتكون من بضع عشرات من وحدات البت الكمية. يقول موسكا: “إذا كنت تحاول تحليل عوامل مفتاح آر إس إيه طوله 2048 بت، فستحتاج إلى 2000 بت كمي على الأقل”. وقد تستغرق هذه القفزة من عشرات الوحدات من البت الكمي إلى الآلاف عقدًا كاملًا، لكن موسكا لا يرى أي عقبات لا يمكن تجاوزها في سبيل الوصول لهذا الهدف، فيعلق قائلًا: “إننا نستوفي في الوقت الحالي أغلب معايير الأداء المطلوبة لبناء حاسب كمي واسع النطاق، ولكن ليس بالضرورة في نفس المكان أو الزمان ومن خلال نظام يمكن جعله أكبر”.

الخبر السار هو أن التقدم الذي أحرزناه حتى الآن في تطوير تقنيات التشفير الكمي قد تفوق جهود بناء حاسب كمي فعال. لقد انطلقت جهود التشفير الكمي في عام 1991 عندما نشر آرثر إيكيرت -عالِم الفيزياء في جامعة أكسفورد- دراسة بحثية حول التشفير الكمي في مجلة “فيزيكال ريفيو ليترز” المرموقة. ووصف إيكيرت، الذي لم يكن يعلم حينذاك أي شيء عن جهود بينيت وبراسارد، طريقة بديلة لاستخدام ميكانيكا الكم لتشفير المعلومات، وجلبت دراسته المزيد من التقدير والاحترام لفكرة بينيت وبراسارد التي أثبتت أنها مجدية عمليًّا أكثر من نظريته.

ولم تغادر تكنولوجيا التشفير الكمي حدود المختبر إلى التطبيقات التجارية حتى مطلع الألفية الثالثة. وكان علماء الفيزياء قد اكتشفوا حينها طرقًا لتبريد أجهزة رصد الفوتونات، المكون الأساسي والأكثر تكلفة في أي جهاز للتشفير الكمي، باستخدام تيارات كهربائية بدلًا من النيتروجين السائل. “عندما بدأت دراسة الدكتوراة في عام 1997، كنا نُبرّد الأجهزة من خلال غمسها في قارورة من النيتروجين السائل، وكان أمرًا لا بأس به في المختبر، لكنه لم يكن عمليًّا إذا أردنا استخدامه في مركز بيانات فعلي”، يقول جريجوار ريبوردي، المدير التنفيذي لشركة آي دي كوانتيك السويسرية، والتي طورت في عام 2007 واحدًا من أوائل نظم التشفير الكمي التجارية التي اشترتها الحكومة السويسرية لحماية مراكز البيانات. وباعت شركة جريجوار منذ ذلك الوقت أجهزتها للبنوك السويسرية، وتتعاون الآن مع معهد باتيل التذكاري في كولومبس بولاية أوهايو لبناء شبكة تربط مكاتب الشركة في أوهايو بفرعها في واشنطن العاصمة.

وفي صباح يوم صيفي ملبد بالغيوم، أراني نينو والينتا -عالِم الفيزياء في معهد باتيل التذكاري- واحدًا من أجهزة التشفير. “كل ما نحتاجه على هذا الرف؛ كل الألياف الضوئية الكمية وكل شيء نحتاجه لإنشاء المفاتيح وتوزيعها موجود هنا”، قالها نينو وهو يقف بجوار خزانة ارتفاعها متران داخل مختبر بقبو فرع المعهد بولاية كولومبس. وعلى أحد الأرفف في هذه الخزانة، استقر صندوق معدني بحجم حقيبة كبيرة، يمثل التجسيد المادي لمشروع التشفير الكمي الذي اقترحه كل من بينيت وبراسارد قبل أكثر من ثلاثة عقود.

يتكون الجهاز من صمام ليزر ثنائي صغير يشبه ذلك المستخدَم في مشغلات أقراص الفيديو وماسحات الشفرات الخطية. يوجه هذا الصمام نبضات من الضوء إلى فلتر زجاجي يستوعب كل الفوتونات تقريبًا، ثم يسمح بمرور جزيء واحد فقط من الضوء في المرة الواحدة. ثم تُستقطب هذه الفوتونات كلٌّ على حدة إلى أحد اتجاهين، يمثل كل منهما قيمة وحدة بت تساوي إما 1 أو صفرًا. وبعد فلترتها واستقطابها، تصبح الفوتونات هي الأساس لمفتاح سري يبث عبر كابل من الألياف الضوئية للمتسلِّم المطلوب، والذي يفك جهازه تشفير المفتاح من خلال قياس استقطاب الفوتونات.

وبخلاف المفتاح السري التقليدي، فإن المفتاح الفوتوني منيع تقريبًا ضد التلاعب والتعديل (مزيد من التفاصيل عن ذلك بعد قليل). وأية محاولة من المتنصت لاعتراض الفوتونات ستؤدي إلى اضطرابها، مما يغير من قيمتها. وعند مقارنة أجزاء المفتاح، يستطيع المرسل والمتسلِّم الأصليان فحص الفوتونات المرسلة لمعرفة ما إذا كانت تضاهي الأصلية أم لا. وعند اكتشاف علامات التجسس، من الممكن إلغاء المفتاح والبدء من جديد. يقول والينتا: “غالبًا ما تُستخدم المفاتيح في الوقت الحالي لسنوات، لكن مع توزيع المفاتيح الكمية، أصبح بإمكاننا تغيير المفتاح كل ثانية أو كل دقيقة، مما يجعلها آمنة للغاية”..

لقد أنشأ معهد باتيل بالفعل شبكة كمية لتبادُل التقارير المالية وغيرها من المواد الحساسة بين مقره في كولومبوس وأحد منشآته للتصنيع في دبلن بولاية أوهايو، وتربط بينهما حلقة من الألياف الضوئية طولها 110 كيلومترات. وتبين أن هذه المسافة تقترب من الحد الأقصى لإرسال الرسائل المشفرة كميًّا. وإذا طالت المسافة أكثر من ذلك، تتعرض الإشارة للتدهور؛ بسبب امتصاص كابل الألياف الضوئية للفوتونات.

وللتغلب على هذا العائق وتمديد الشبكة لتغطي مساحة أكبر من كولومبوس، أو لتغطي مدينة واشنطن دي سي في المستقبل القريب، يتعاون الباحثون في معهد باتيل مع شركة آي دي كوانتيك لتركيب “النقاط الموثوقة”، وهي عبارة عن صناديق ترحيل تستقبل الرسائل الكمية وتعيد إرسالها. وتغلف هذه الأجهزة في وحدات معزولة ومحكمة الإغلاق لحماية أجهزة رصد الفوتونات الحساسة داخلها، والتي تبرد إلى 40 درجة مئوية تحت الصفر. وإذا حاول أحدهم اختراق أيٍّ من هذه الأجهزة، يغلق الجهاز نفسه تلقائيًّا ويمسح بياناته، وحينها “سيتوقف إنشاء المفاتيح” وفق قول دون هايفورد، عالِم الفيزياء المسؤول عن إدارة أبحاث التشفير الكمي في باتيل.

ويضيف هايفورد أنه في حالة عمل سلسلة النقاط الموثوقة بسلاسة، سيصبح من الممكن نشر التكنولوجيا على نطاق أوسع. ويطلعني هايفورد على خريطة توضح تصورًا لشبكة كمية مستقبلية تمتد عبر مساحات شاسعة من البلد. يقول: “هذه هي رؤيتنا للشبكة الكمية التي ستحمي كل الأنظمة المصرفية في الاحتياطي الفيدرالي. وإذا استطعنا حماية جميع البنوك الفيدرالية، فسنكون حينها قد حققنا إنجازًا رائعًا. ولتغطية البلاد، سنحتاج إلى 75 نقطة موثوقة، وهو ما يعتبر عددًا كبيرًا، لكن عندما نبني شبكات من الألياف التقليدية، فإننا نضع أجهزة “تقوية” على مسافات متساوية تقريبًا”.

وقد تبنت الحكومة الصينية تقنية مماثلة؛ إذ بدأت أعمال الإنشاءات على شبكة كمية طولها 2000 كيلومتر بين شنغهاي وبكين لخدمة الحكومة والمؤسسات المالية. وبينما تصلح المشاريع التي يخطط لها هايفورد ويجري تنفيذها في الصين لحماية البنوك وغيرها من المؤسسات ذات الشبكات الخاصة، فإنها ليست عملية لاستخدامات الإنترنت. فالنقاط الموثوقة تربط جهاز كمبيوتر بآخر في سلسلة خطية، وليس في شبكة متفرعة ومتشعبة يتواصل فيها أي جهاز مع الآخر بسهولة تامة.

بالنسبة لبيث نوردولت، وهي عالِمة فيزياء تقاعدت مؤخرًا من مختبر لوس ألاموس، تذكِّر هذه التوصيلات المباشرة من نقطة لأخرى بالبدايات الفوضوية لتوصيلات التليفون في أواخر القرن التاسع عشر، عندما اعتلت شوارع المدن الكابلات السميكة والداكنة. تقول بيث: “في تلك الأيام كان عليك توصيل سلك منفصل لكل شخص تريد التحدث معه. مما لم يكن ملائمًا”.

وتعمل نوردولت، وزوجها ريتشارد هيوز، وزملاؤهما نيويل وجلين بيتيرسون، جاهدين لكي يصبح التشفير الكمي قابلًا للتشغيل على نطاق واسع. ولهذا الغرض، صمم الفريق جهازًا في حجم بطاقة الذاكرة، يتيح لأي عدد من الأجهزة المتصلة بالشبكة -مثل الهواتف الذكية، والحاسبات المنزلية، وحتى أجهزة التليفزيونات- تبادُل المفاتيح الكمية من خلال ربطها بخادم مركزي آمن. وأطلق الفريق على هذا الجهاز اسم كيوكارد QKarD، وهو تلاعب لفظي يقترب من مصطلح “توزيع المفتاح الكمي”.

تقول نوردولت: “إن الأجزاء باهظة التكلفة من أجهزة التشفير الكمي هي أجهزة رصد الفوتونات المنفردة وكل الأشياء اللازمة لتبريدها والحفاظ على سلامتها”. ومن هذا المنطلق، وضعت نوردولت وزملاؤها المكونات المكلفة والمعقدة في كمبيوتر واحد في مركز إحدى الشبكات. وتتصل حواسيب العملاء -والتي زُوِّدَ كل منها بكيوكارد- بهذا المركز من خلال كابلات الألياف الضوئية دون أن تتصل مباشرة بعضها ببعض. وشريحة الكيوكارد هي في حد ذاتها عبارة عن جهاز بث مزود بشعاع ليزر صغير يتيح له إرسال الفوتونات إلى المركز.

وتعمل شريحة الكيوكارد مثل لوحة تحويل الاتصالات التليفونية، فيقوم كل كمبيوتر في الشبكة بتحميل المفاتيح المتماثلة الخاصة به مشفرة في صورة فوتونات إلى المركز. ويحل التشفير الكمي محل تشفير “آر إس إيه” الذي يُستخدَم عادة في حماية نقل المفاتيح المتماثلة. وبعد تبادُل المفاتيح بين حاسبات العملاء العديدة والمركز، يستخدم المركز المفاتيح ومعيار التشفير المتقدم في نقل الرسائل التقليدية غير الكمية بين أي أجهزة عملاء في الشبكة في حاجة إلى تبادُل البيانات الحساسة.

ويدير فريق نوردولت شريحة كيوكارد نموذجية. فرغم أن النظام بالكامل يقع في مختبر صغير في لوس ألاموس، يربط كابل من الألياف الضوئية طوله 50 كيلومترًا، وملفوف في وعاء أسفل مقعد في المختبر، بين مكونات النظام ليحاكي المسافات الفعلية في العالم الحقيقي. وتم ترخيص تكنولوجيا أوكارد للتطوير التجاري لصالح شركة وايتوود لنظم للتشفير. وفي حال طرح الجهاز بالأسواق، يقدر هيوز تكلفة إنشاء مركز محوري قادر على ربط ألف من أجهزة العملاء المزودة بشريحة كيوكارد بنحو 10 آلاف دولار. أما في حالة الإنتاج على نطاق واسع، فمن الممكن أن يصل سعر شرائح الكيوكارد نفسها إلى نحو 50 دولارًا فقط.

تقول نوردولت: “أتمنى رؤية شرائح الكيوكارد مدمجة بالهواتف أو الحاسبات اللوحية؛ حتى يمكننا تأمين الاتصال بالحاسب الخادم. أو يمكننا وضع الشريحة في محطة أساسية في المكتب ورفع المفاتيح [إلى جهاز خادم]. وحينها تستطيع بناء الشبكات بطريقة طبيعية وآمنة”.

مستقبل كمي

قد يستغرق إحلال البنية التحتية العالمية للتشفير وتجديدها أكثر من 10 سنوات. يقول موسكا: “كلما اتسع نطاق تركيب أي تقنية أو تشغيلها زادت صعوبة إصلاحها. وحتى لو استطعنا إصلاح هذا الأمر على المستوى التقني، فسيكون من الضروري وجود إجماع على كيفية التنفيذ وعلى ضرورة أن يتم التشغيل بينيًّا وفق نظام اتصالات عالمي واحد. إننا حتى ليس لدينا نظام كهربائي موحد، إذ يتعين علينا أن نحمل محوِّلات كهربية حيث سافرنا”.

وتضيف صعوبة التحدي في حد ذاتها إلى الإلحاح الذي يصبغ الأمر برمته. وتقول نوردولت: “إن الأمر لا يقتصر على حماية أرقام بطاقات الائتمان فحسب. لقد أصبح الأمر ذا خطر حقًّا”. وتحكي نوردولت قائلة إن مختبر إيداهو الوطني أجرى قبل بضع سنوات دراسة بينت أن القراصنة والمخترقين قادرون على تفجير المولدات من خلال تلقيم بيانات سيئة في الشبكات التي تتحكم في شبكات الكهرباء. تقول: “لا أريد أن أضع سيناريوهات مرعبة، ولكن ذلك يشكل فارقًا حقيقيًّا في حياة الناس”.

ومن المحتمل ألا يكون الهدف الأول للكمبيوتر الكمي هو تشغيل شبكة الطاقة، إذ يؤمن العديد من الباحثين في مجال التشفير بأن وكالة الأمن الوطني وغيرها من وكالات الاستخبارات حول العالم تخزن كميات ضخمة من البيانات المشفرة من الإنترنت التي لا يمكن فك تشفيرها باستخدام التكنولوجيا الحالية. وتخزن هذه البيانات بينما تستمر الظنون والتوقعات بأن تستطيع وكالة الأمن الوطني فك تشفيرها عندما تمتلك حاسبًا كميًّا. وفي حالة حدوث هذا السيناريو، لن يقتصر الخطر على التعاملات الخاصة بالمواطنين بعد عدة عقود من الآن، بل سيشمل أيضًا اتصالاتنا الشخصية الحالية التي نحسبها آمنة بكل سذاجة.

يقول براسارد: “من الجنون المطبق أن نظن أنه لا يوجد شخص ما –بل ربما أكثر من شخص ما– ينسخ كل البيانات المشفرة في انتظار التكنولوجيا التي تستطيع فك تشفير كل هذه البيانات بأثر رجعي. وحتى إذا لم يظهر حاسب كمي حتى الآن أو خلال عشرين سنة قادمة، ففور ظهوره ستصبح البيانات التي أرسلتها من اليوم الأول لاستخدام تقنيات التشفير الكلاسيكية كلها معرضة للاختراق”.

ولكن لعبة القط والفأر لن تنتهي حتى مع ظهور التشفير الكمي واسع النطاق،. فإذا كان لنا أن نسترشد بتاريخ التشفير التقليدي، فلا شك أننا سندرك أن هناك فجوة حتمية بين الإتقان على المستوى النظري والتطبيق العملي. كان أسلوب التشفير “آر إس إيه” يُعَد آمنًا تمامًا عندما جرى تطبيقه لأول مرة، كما يقول ذو الفقار رمضان، رئيس قطاع التكنولوجيا في شركة إر إس إيه التي أنشأها ريفيست، وشامير، وأدلمان لتسويق اختراعهم تجاريًّا. ولكن في عام 1995، اكتشف بول كوشير، الذي كان آنذاك طالبًا في جامعة ستانفورد، أنه يستطيع كسر تشفير آر إس إيه ببساطة من خلال ملاحظة مدى الوقت الذي استغرقه الحاسب في تشفير كمية صغيرة من البيانات.

يقول رمضان: “اتضح أنه إذا كان المفتاح يحوي آحادًا أكثر من الأصفار، فإن حساب تشفير آر إس إيه يستغرق وقتًا أطول. وبتكرار هذه الملاحظة مرارًا وتكرارًا وقياس التوقيت، يمكنك الحصول على مفتاح آر إس إيه بالكامل فقط بالنظر إلى مقدار الوقت الذي تستغرقه عملية الحوسبة”. كانت هذه الحيلة بسيطة للغاية، إذ استطاع المهندسون إخفاء العمليات الحسابية بإضافة بعض العشوائية إلى إجراءات التشفير. يقول رمضان: “كان ذلك نوعًا من أنواع الهجمات التي لا تخطر على بال أحد حتى ينفذها أحدهم. وبالتالي، من الممكن أن تقع هجمات أخرى مشابهة في سياق الحوسبة الكمية”.

بل إن أول هجوم بالقرصنة الكمية قد حدث بالفعل. فقبل خمس سنوات، ربط فريق يقوده ماكاروف -الذي كان يعمل في جامعة النرويج للعلوم والتكنولوجيا- حقيبة ملأى بالمعدات الضوئية بخط اتصالات من الألياف الضوئية، متصلًا بنظام تشفير كمي صممته شركة آي دي كوانتيك. وباستخدام نبضات الليزر لتعمية جهاز رصد الفوتونات بجهاز التشفير، استطاع فريق مكاروف بنجاح فك تشفير عملية نقل كمي كان يُفترض أنها آمنة.

ولن تكون مثل هذه الهجمات في متناول القرصان العادي، وفقًا لتصريحات مكاروف الذي قال: “يجب أن تكون أكبر قليلًا من الفتية المراهقين، ويجب أن يكون لديك قدرة على الوصول لمختبر ضوئي. فمثل هذه التكنولوجيا غير متاحة لغير العلماء والباحثين حتى الآن”. ورغم أن شركة آي دي كوانتيك أصلحت جهازها حتى لا يتعرض مرة أخرى لهذا النوع من الهجمات، فقد فند هجوم مكاروف الناجح أكذوبة المناعة التي كانت تحيط بالتشفير الكمي. ووفق قوله: “كان اختراق التشفير الكمي أسهل بكثير من بنائه”.

أما بالنسبة لبراسارد، فلم يعد هناك شك في أن الفكرة الغريبة التي طورها مع بينيت على الشاطئ قبل كل هذه السنوات، برغم عدم إتقانها، ستكون أساسًا لتأمين العديد من الشبكات في العالم في المستقبل. يقول براسارد: “يتطلب الأمر الإرادة لذلك. سيكون الأمر مكلفًا، تمامًا مثلما أن مكافحة التغير المناخي أمر مكلف. ولكنها تكلفة لا تُذكر مقارنة بما سنفقده إذا لم نفعل ذلك- في الحالتين”.